Allgemein

Das Point-to-Point Tunneling Protocol (PPTP) ist ein Netzwerkprotokoll, das auf das Internet Protocol aufsetzt und dem Aufbau eines Virtual Private Network (VPN) in einem Rechnernetz dient.

Mittels PPTP wird ein VPN geschaffen, indem ein Tunnel für das Point-to-Point Protocol gebildet wird. Es lässt Raum für jede denkbare Form der Authentifizierung und Verschlüsselung. Die Initialisierung erfolgt über TCP-Port 1723 und die Datenflusssteuerung anschließend nach dem Generic Routing Encapsulation Protocol.

PPTP wurde von einem Herstellerkonsortium entwickelt, zu dem 3Com und Microsoft gehörten. Im Juni 1996 reichte es den ersten Entwurf bei der Internet Engineering Task Force ein. Die erste Implementierung war Bestandteil von Microsoft Windows NT 4.0 und außerdem für Windows 95 erhältlich.

Sicherheit

PPTP stellt eine Verschlüsselung und Authenthifizierung zu

Verfügung,es ist jedom möglich mithilfe von gesnifften Paketen diese Sicherheitsmasnahmen zu umgehen.

Das Protokoll wird nur eingesetzt, wenn keine hohen

Sicherheitsanforderungen notwendig sind, da PPTP von vielen Clients unterstütz wird.

Netzwerktechnik

Freitag, 26. Juni 2015

WLAN

Die Übertragung erfolgt in Europa über einen Frequenzbereich von 2,412 GHz bis 2,472 GHz und kann bei richtiger Verschlüsselung (WPA bzw. WPA2) nur sehr schwer mitverfolgt werden.

TKG2003 (Telekomgesetz)

ETSI (2,4) +20dbm / 100mW Abstrahlleistung

(5) / 200mW / 1000mW in / outdoor

FCC(US) +36dbm / ~4000mW

Adhoc:

Ist eine peer-to-peer - Verbindung

Peer-to-Peer-Netze (P2P) sind Rechnernetze bei denen alle Rechner im Netz gleichberechtigt zusammen arbeiten. Das bedeutet, dass jeder Rechner anderen Rechnern Funktionen und Dienstleistungen anbieten und andererseits von anderen Rechnern angebotene Funktionen, Ressourcen, Dienstleistungen und Dateien nutzen kann. Die Daten sind auf viele Rechner, in der Regel auf die der Nutzer, verteilt. Das Peer-to-Peer-Konzept hat keinen zentralen Server, wie das Internet. Jeder Rechner eines solchen Netzes kann mit mehreren anderen Rechnern verbunden sein.

Infrastructure Infrastructure Infrastructure Infrastructure :

Bei dem Infrastruktur-Modus übernimmt der Router oder Access-Point die Koordinierung des Datenverkehrs zwischen den Computern im Netzwerk. Er ist die sogenannte Basisstation.

In bestimmten Intervallen sendet der Router folgende Informationen an alle Mitglieder im Empfangsbereich.

- Netzwerkname (SSID - Service Set Identifier)

- Mögliche Übertragungsraten

- Variante der Verschlüsselung

EBSS (Extended Basic Service Set): Mehrere APs.

SSID kann hidden oder sichtbar sein.

Der WLAN-Client muss nun den Netzwerknamen und die Verschlüsselung kennen, um am Netzwerkverkehr teilzunehmen. Verbindung zwischen den Clients kann unterbunden werden (Hostpot). Reichweite: 90 bis 140m.

Kommunikation immer über den Router oder Access-Point, um mit einem anderen WLAN-Netzwerkmitglied (WLAN-Netzwerkkarte) Daten austauschen zu können.

WDS

WDS: Wireless Distribution System

CISCO WDS: Wireless Domain Service (proprietär)

Site Survey:

Eine Standortanalyse wird durchgeführt, um zu testen, ob ein neues bzw. bereits existierendes

WLAN Netzwerk ein adäquates Maß an Leistung und Deckung bietet.

Allgemein:

WDS dient dazu, ein flächendeckendes WLAN-Funksystem zu installieren, welches

großräumigen Zugriff unter gemeinsamer Administration inklusive Roaming ermöglicht. Dazu

ist es notwendig, die Umgebungsbedingungen genauestens zu prüfen, um Funklöcher (nicht

versorgte Bereiche) zu vermeiden. Dies wird mittels Site Survey ermittelt. Gegebenenfalls

muss nach erfolgter Installation noch korrigiert werden. Die APs müssen so aufgestellt

werden, dass sie 30 bis 50% Überlappung ermöglichen.

Hidden Client Problem

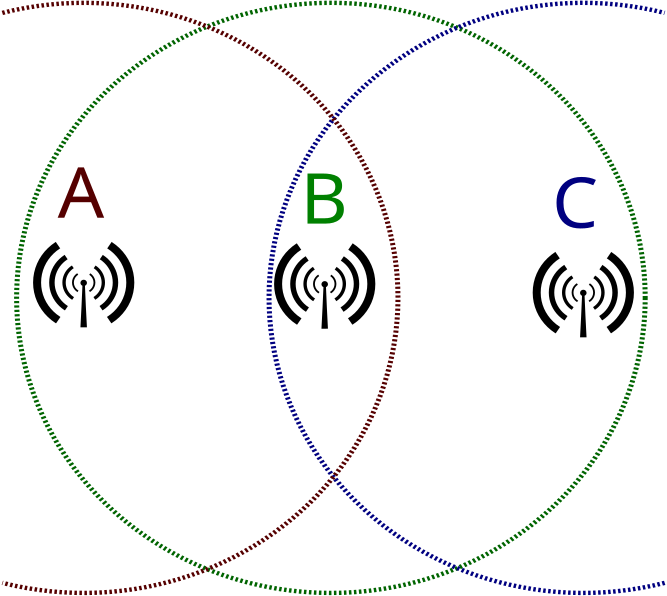

Die Abbildung stellt die typische Situation des Hidden-Station-Problems in Funknetz mit nur einem Modulationsverfahren auf einer Funkfrequenz dar. Netzwerkknoten A sendet Daten an Knoten B. Das Signal erreicht B, wegen der begrenzten Reichweite der Funkverbindung aber den weiter entfernt liegenden Knoten C nicht. C bekommt also von dem laufenden Datenaustausch nichts mit und gewinnt den Eindruck, das Kommunikationsmedium sei frei, um Daten an Knoten B zu senden. Beginnt nun auch C mit dem Senden, so überlagern sich die Signale bei B. Das Ergebnis ist eine Datenkollisionen aufgrund derer B weder die Nachrichten von A noch von C erfolgreich empfängt.

Abonnieren

Kommentare (Atom)