Allgemein

IPSec,Kurzform für Internet Protocol Security, ist ein Protokoll, welches zur verschlüsselten Übertragung von IP-Paketen dient.

Das Protokoll arbeitet auf dem Internet Layer des Protokollstapels.

Transport mode

Im Transportmodus wird der IPsec-Header zwischen dem IP-Header und den Nutzdaten eingefügt.

Der IP-Header wird nicht verändert und wird weiterhin zum Routing genutzt.

Mit dem Transportmodus wird gearbeitet, wenn die „kryptographischen Endpunkte“ auch die „Kommunikations-Endpunkte“ sind. Nach dem Empfang des IPsec-Paketes werden die ursprünglichen Nutzdaten (TCP/UDP-Pakete) ausgepackt und an die höherliegende Schicht weitergegeben

Der Transport mode wird zwischen Endstationen oder zwischen einer Endstation und einem Gate way verwendet.

Tunnel mode

Der Tunnel mode wird am häufigsten zwischen Gateways verwendet, manchmal aber auch zwischen einer Endstation und einem Gateway.

Was versteht man unter "Offener Standard"?

Unter "Offener Standart" versteht man dass, das Programm belieb von jeglichen Personen forgeführt werden kann.

Was ist der anti-replay service?

IPsec generiert AH und ESP

Sequence numbers, welche sich immer erhöhen. Wenn ein Angreifer also ein Paket sendet, dessen Zahl kleiner als die aktuelle ist, wird das Paket verworfen.

Wie sieht der Authentification Header aus?

Wie wird der Integrity Check Value berechnet?

In der Wired Equivalent Privacy (WEP) und in 802.11 wird die Datenintegrität der Nutzdaten durch eine 32 Bit lange Prüfsumme, den Integrity Check Value (ICV), sichergestellt. Diese ICV-Prüfsumme wird als Datenfeld an die 802.11-Payload angehangen und mit Wired Equivalent Privacy verschlüsselt.

Was ist das Problem IPsec gemeinsam mit OSPF zu verwenden?

IPsec unterstüzt Multicast nicht, deshalb kann man OSPF(und EIGRP) und IPsec nicht kombinieren.

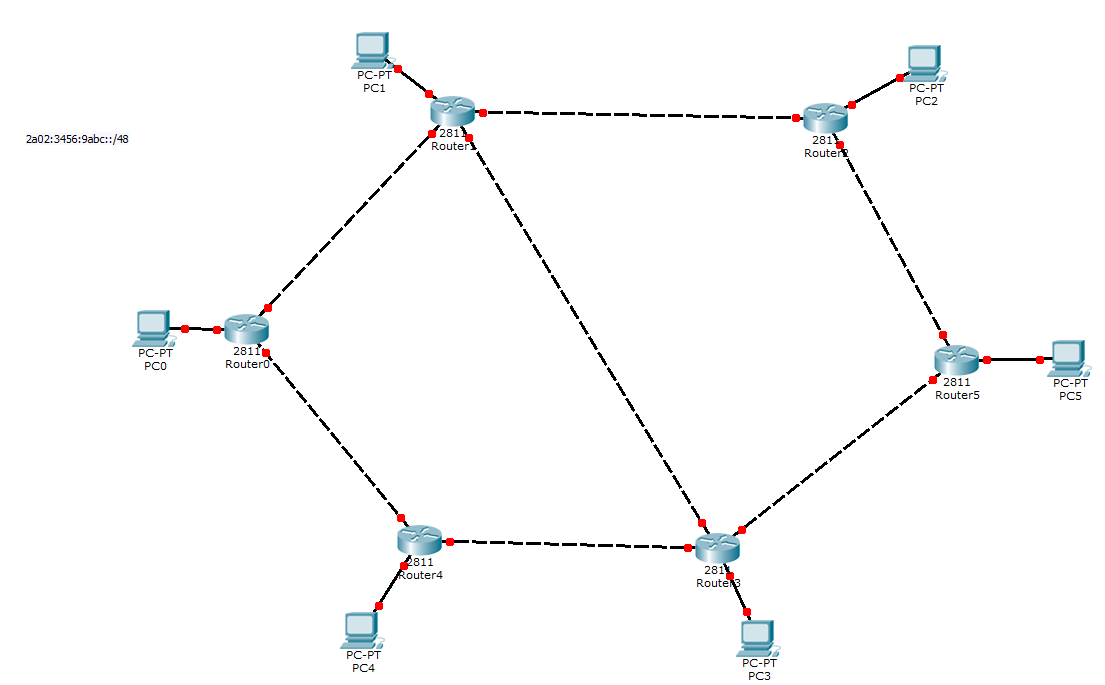

Konfiguration PC1:

Router(config)#crypto isakmp enable <=== enable IPsec

Router(config)#crypto isakmp policy 1 <=== set new policy with number 1

Router(config-isakmp)#authentication pre-share <=== using shred key authentication method (if use certification use rsa-sig instead of pre-share)

Router(config-isakmp)#encryption aes <=== use symmetric encryption AES

Router(config-isakmp)#hash sha <=== use hash alghorthim sha for data integrity

Router(config-isakmp)#group 2 <=== use diffe helman group 2

Router(config-isakmp)#exit

Router(config)#crypto isakmp key 0 address 11.0.0.1 0.0.0.0 <=== 0 is the key will used with next site , next site ip address 11.0.0.1 and note on packet tracer you use 0.0.0.0 instead of subnetmask

Router(config)#crypto ipsec transform-set yasser esp-aes esp-sha-hmac <=== set transform set called yasser and esp is the protocol will be used , u can use AH on internal VPN

Router(config)#crypto ipsec security-association lifetime seconds 86400 <=== key expire after 86400 seconds

Router(config)#ip access-list extended ramzy <=== ACL called ramzy to tell which traffic will use the vpn tunnel

Router(config-ext-nacl)#permit ip 12.0.0.0 0.255.255.255 10.0.0.0 0.255.255.255

Router(config-ext-nacl)#exit

Router(config)#crypto map auda 100 ipsec-isakmp <=== create crypto map called auda with seq number 100

% NOTE: This new crypto map will remain disabled until a peer

and a valid access list have been configured.

Router(config-crypto-map)#match address ramzy <=== link above ACL to this crypto map

Router(config-crypto-map)#set peer 11.0.0.1 <=== link next site ip address to this crypto map

Router(config-crypto-map)#set pfs group2 <=== link DH group 2 to this crypto map

Router(config-crypto-map)#set transform-set yasser <=== link above transform set to this crypto map

Router(config-crypto-map)#ex

Router(config)#int fa 0/1 <=== apply crypto map auda to interface face the next site link.

Router(config-if)#crypto map auda

*Jan 3 07:16:26.785: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

Router(config-if)#do wr

Building configuration...

[OK]

Router(config-if)#^Z

Router#